kimlik doğrulama

Doğrulama (dan antik Yunan αὐθεντικός authentikós , Alman `` güvenilir emin bir kaynak 'sonra' ; kombine kök formu Latin facere `` marka '' ) delil (bir doğrulama iddia edilen bir malın) ait (iddiası) bir varlık için, örneğin bir kişi, bir cihaz, bir belge veya bilgi olabilir ve kimlik doğrulamasını katkısıyla gerçekleştirebilir .

İlişkili fiil , bir şeyin gerçekliğine tanık olmak anlamına gelen Authenticate (İngilizce: Authenticate ) fiilidir. Bilgisayar biliminde, İngilizce konuşulan dünyada, ilgili varlıkların eylemleri arasında sözdizimsel bir ayrım olmadığı için, hem özgünlük kontrol süreci hem de bu kontrolün sonucu için doğrulanmış kelime doğrulaması sıklıkla kullanılır . Almanca konuşulan alanda, kimlik doğrulama terimi, orijinalliği kontrol etmek için kullanılır ve kimlik doğrulama terimi, orijinalliği doğrulamak için kullanılır .

Örneğin, "mevcut bir erişim yetkisi " veya " özgünlük " verilmesi gibi, iddia edilen özgünlük özelliğine ilişkin olarak bir varlığın kimlik doğrulaması, kimliği doğrulanmış varlığın daha fazla işlem yapmasına izin verir. Varlık daha sonra otantik olarak kabul edilir .

Bir kimlik doğrulamanın nihai onayı, izin verilen belirli modlar tarafından ve/veya belirli bir bağlamda kısıtlanmışsa , yetkilendirme olarak da adlandırılır . Kimlik doğrulama, ilgili bağlam bırakılana veya değiştirilene veya ilgili mod bırakılana veya değiştirilene kadar geçerlidir.

Bağlamdaki süreç

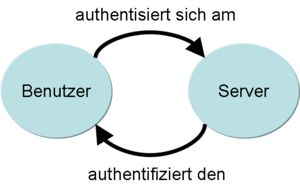

İki varlık arasında kimlik doğrulaması durumunda, biri kendini doğrularken diğeri öncekini doğrular.

Kimlik doğrulama , özgünlük iddiasının doğrulanmasıdır . Bir muadili kimlik doğrulaması genellikle onları tanımlamak için kullanılır ve ayrıca bir kimlik oluşturma anlamında da düşünülebilir. Bu nedenle, doğrulama, ilke olarak, orijinal olduğunun kanıtıdır; bu sayede, bir doğrulama yalnızca insanlara değil, aynı zamanda herhangi bir maddi veya maddi olmayan nesneye de atıfta bulunabilir, örn. B. elektronik belgeler veya sanat nesneleri.

Güvenli bir alana erişim sağlayabilen bir bilgisayar programı örneğinde, kullanıcı önce bir kullanıcı adı girerek erişim yetkisini onaylar. Ayrıca, şifresini girerek kendini doğrular. Program daha sonra bu bilgilere dayanarak kullanıcıyı tanımlar ve ardından kimlik doğrulamasını, yani orijinallik hakkında yapılan iddianın doğrulanmasını gerçekleştirir. Yalnızca bu doğrulama başarılı olduğunda, kullanıcıya, genellikle bir oturum süresince, yetkilendirmenin bir parçası olarak belirtilen erişim hakları atanacaktır. Bu, iletişim ortağının kimliğinin program için kesin olduğu anlamına gelir, ancak bu zaman içinde değişebilir (örneğin bir MITM saldırısı sırasında ) veya başlangıçta var olmayabilir (örneğin kimlik avından sonra ). Yetkilendirme işlemi sırasında program, kimliği doğrulanmış kullanıcıya erişim izni verilip verilmeyeceğine karar verir . Bu da başarılı olursa, program kullanıcıya güvenli alana erişim izni verir.

yöntemler

Bir kullanıcı kimlik doğrulamasını (kendi kimliğinin kanıtı) üç farklı yolla elde edebilir:

- Bilgisinin kanıtı bilgi : O, örneğin bir şifre için bir şey bilir,

- Bir özelliğin kullanımı : Bir şeye sahip, örneğin bir anahtar

- Kullanıcının kendisinin mevcudiyeti: O, örneğin biyometrik bir özellik şeklinde bir şeydir.

Kimlik doğrulama yöntemlerinin seçimi, uygulama alanına bağlı olarak, kullanıcının günlük hayattaki pratikliği ve korunacak mülkün güvenlik gereksinimleri açısından çeşitli avantaj ve dezavantajlara yol açmaktadır . Uygulama ve devreye almadan önce dikkatli değerlendirme, gerçekte ulaşılan güvenlik seviyesini sağlar.

Bilgi

Özellikler:

- olabilir unutmak olmak

- çoğaltılabilir, dağıtılabilir, aktarılabilir ve ihanete uğrayabilir .

- tahmin edilebilir

- Bilginin ifşa edebilir tehlikeye vardır

- bilginin taşınması herhangi bir pratik yardım gerektirmez

Bilgiye dayalı kimlik doğrulama örnekleri:

- parola

- pin kodu

- Belirli bir soruya yanıt ( güvenlik sorusu )

- Sıfır bilgi kanıtı

kontrol altına alma

Özellikler:

- Özelliğin oluşturulması (muhtemelen kontrol noktaları da) nispeten yüksek maliyetlere tabidir (genellikle özel bir üretim süreci ve fiziksel bir dağıtım süreci gerektirir)

- Mülk yönetimi güvensizdir ve çaba gerektirir (yanınızda taşınmalıdır)

- kaybolabilir

- çalınabilir

- devredilebilir, devredilebilir veya (bazı durumlarda) çoğaltılabilir

- Değiştirilebilir

- kullanıcıya özel verileri kaydedebilir

- kendini koruyabilir ve aktif olarak değişebilir (Smartcard, SecurID )

Sahipliğe dayalı kimlik doğrulama örnekleri:

- Akıllı kart veya imza kartı olarak da bilinen çipli kart

- tokatlamak kart

- RFID kartı

- fiziksel anahtar

- Sabit sürücüdeki anahtar kodlar

- mTAN prosedürü için SIM kart

- Sertifika z. B. SSL ile kullanım için

- TAN ve iTAN listesi

- Tek Kullanımlık PIN Simgesi (ör. SecurID )

- USB çubuğu şifre kasa ile

- Entegre PIN giriş klavyesine sahip USB sabit sürücü

Fiziksel özellik / biyometri

Özellikler:

- halka açık bilgidir

- her zaman insanlar tarafından taşınır

- diğer insanlara aktarılabilir edilemez

- Özellik kaydedildikten sonra, kaydedilen verilerin kontrol noktalarında karşılaştırma için dağıtılması gerekir.

- tespiti için özel bir cihaz (teknoloji) gerektirir

- yapabilirmiyim. A. bir referans numune ile kesin olarak karşılaştırılamaz, sadece bir olasılık (<1) ile karşılaştırılabilir.

- yanlış kabul mümkündür (yanlış kabul)

- yanlış red mümkündür (yanlış red)

- Yaşam tespiti gerekebilir (örneğin, yapay bir parmak izi veya kesilmiş parmak reddedilir)

- zamanla veya kazaların sonucu olarak değişir ve bu nedenle daha az tanınır

- Karakteristik aleyhte seçilirse, o özelliğe sahip olmayan belirli insan grupları hariç tutulur.

- değiştirilemez

- veri koruma sorunları oluşturabilir

biyometrik özelliklerine dayalı kimlik doğrulama örnekler:

- parmak izi

- yüz tanıma

- yazma davranışı

- Ses tanıma

- İris tanıma

- Retina özellikleri (fundus)

- El yazısı ( imza )

- El geometrisi ( avuç içi tarayıcı )

- El hattı yapısı

- Genetik bilgi ( DNA )

İletimin güvenliğini sağlamak

Veriler, kimlik doğrulama sırasında aktarılır. Bu veriler ele geçirilirse, bir saldırgan tarafından sahte bir kimlik oluşturmak için kullanılabilir. İfşa riskini ortadan kaldırmak için , kimliği doğrulayan öznenin artık kimlik verilerini kendisinin iletmediği, yalnızca bu kimlik verilerine şüpheye yer bırakmayacak şekilde sahip olduğunun kanıtını ilettiği, sorgulamaya yanıtlı kimlik doğrulama ve sıfır bilgi gibi yöntemler kullanılır. Meydan okuma-yanıt doğrulamaya bir örnek, çözümü yalnızca belirli bir bilgiye veya belirli bir özelliğe sahip bir karşı taraftan gelebilecek bir görevin ayarlanmasıdır. Böylece, bir muadili, bilgisini veya mülkünü ifşa etmek zorunda kalmadan doğrulanabilir. Bununla birlikte, bu tür yöntemlerin de saldırıya uğrayabileceği belirtilmelidir.

Diğer sistemler, tanımlama verilerini yalnızca bir kez kullanarak sorunu çözer. Bunun bir örneği TAN sistemidir. Ancak, gizlice dinlenen veya üzerinde casusluk yapılan kimlik verileri, ilk kullanımda daha sonra kullanılabilir ve böylece gizli dinleme işlemi sırasında verilerin geçersiz kılınması önlenebilir. Tek kullanımlık şifre sistemleri, tanımlama verilerini mevcut zamana bağlayarak bu sorunu azaltır.

İletimi güvenceye almak için başka bir olasılık, tanımlama verilerinin bir kısmının ikinci bir kanal aracılığıyla aktarıldığı "ikinci kanal" iletişimidir. Bir örnek, mobil TAN (mTAN) sistemi ile SMS gönderilmesidir.

Kriptografik protokoller bağlamında, bir tanımlamanın tekrarlanmasını önlemek için genellikle “ nonce ” veya “ tuz ” değerleri olarak adlandırılan ek rasgele sayılar kullanılır .

İle U2F ve UAF , FIDO Alliance farklı web tabanlı hizmetlerin herhangi bir sayı için erişim izni kanıtlamak için kullanıldığını Aralık 2014 yılında iki serbest endüstri standartlarını yayınladı.

yöntemlerin kombinasyonu

Yöntemlerin uygun bir kombinasyonu, kimlik doğrulamadaki eksiklikleri azaltabilir. Öte yandan, çeşitli yöntemlerin kombinasyonları daha yüksek maliyetler ve / veya daha fazla çaba ile ilişkilidir. Değere ve dolayısıyla bir işlemin riskine veya kullanılan çevrimiçi bağlantının güvenliğine bağlı olarak daha güçlü veya daha zayıf kimlik doğrulama yöntemlerini otomatik olarak seçen dinamik sistemler, kullanıcı kabulünü artırır ve düşük riskli işlemlerde üretkenliği azaltan adımlardan kaçınır.

İki yöntemin birleşimine iki faktörlü kimlik doğrulama veya iki aşamalı kimlik doğrulama denir . Bilgi Güvenliği Federal Dairesi (BSI) olarak tanımlayan güçlü kimlik doğrulama . Kombinasyonunun tipik bir örnek bilgi ve mülkiyet para makinesidir: Bu sahiptir banka kartı ve biliyorum kişisel kimlik numarası (PIN). Mobil güvenlik sabit diskleri alanında da benzer bir ilke zaten mevcuttur. Özel yüksek güvenlikli sabit sürücüler durumunda, erişim bir akıllı kart ve 8 haneli bir PIN kullanılarak güvence altına alınır. İnternette, erişim genellikle ilk adım olarak bir parola kullanılarak verilir. Ancak, tam erişim elde etmek için cep telefonuna SMS yoluyla benzersiz bir kod gönderilir ve daha sonra onay için web sitesine girilmesi gerekir. Bu genellikle çevrimiçi bankacılıkta , örneğin bir işlemin kimliğini doğrulamak için kullanılır . Endüstri standardı Evrensel İkinci Faktör (U2F) , cihazdan ve sağlayıcıdan bağımsız iki faktörlü kimlik doğrulama için kullanılır.

Dört göz prensibi araçlar iki kişi tarafından kimlik ayırın. Bu tür kimlik doğrulama daha çok yüksek koruma gereksinimleri olan sistemler için kullanılır: Örneğin, bankalarda kasa açmak bazen iki kişinin kimlik doğrulaması (iki ayrı anahtar) gerektirir.

Bir ana anahtar hala tüm diğer kimlik doğrulama özellikleri bir toplam kaybı için bir kimlik doğrulama seçeneği sağlar bilgi ve destekli (gizli) mülkiyet yoluyla bir güvenlidir.

BT hizmeti olarak kimlik doğrulama

BT hizmetleri için güvenli ve uygulanabilir kimlik doğrulama seçenekleri sunmak bugün bağımsız ve üst düzey bir görev olarak görülüyor. Biri "Hizmet Olarak Kimlik Doğrulama" (AaaS) ve "Kimlik Doğrulama ve Yetkilendirme Altyapısı" (AAI) hakkında konuşuyor. Şirket veya üniversite düzeyinde, kimlik doğrulama hizmetleri, merkezi bir kimlik yönetim sisteminin parçası olarak düzenlenir . Devlet ayrıca yeni kimlik kartı ile elektronik kimlik doğrulama hizmeti de sunuyor.

Kimlik doğrulama hizmeti, bir BT hizmetinin ve BT hizmetinin kullanıcısının yanında üçüncü aracı varlık olarak hareket eder. Kimlik doğrulama hizmeti aynı zamanda "kimlik sağlayıcı" olarak da adlandırılır. Kullanıcı hizmeti kullanmak isterse ilk olarak kimlik sağlayıcısına yönlendirilir. Kimlik doğrulama, kullanıcı ve kimlik sağlayıcı arasında gerçekleşir. Başarılı bir kimlik doğrulamasından sonra, kimlik sağlayıcı , kullanıcının aldığı ve BT hizmetine gösterdiği bir iddia olarak bilinen şeyi yayınlar. BT hizmeti, kullanıcıların kimliğini doğru bir şekilde doğrulamak için elbette kimlik sağlayıcıya güvenmeli ve iddianın kaynağını kontrol etmenin bir yoluna sahip olmalıdır. Bu tür yöntemlerin örnekleri Shibboleth , CAS ve OpenID'dir .

Ayrıca bakınız

Edebiyat

- Sebastian Bösing : Elektronik yasal işlemlerde doğrulama ve yetkilendirme: Dijital kimliğin yasal araçları olarak nitelikli imza anahtarı ve nitelik sertifikaları , Nomos, ISBN 3-8329-1535-4

- Josef von Helden : İşletim sisteminin özel hizmetleri aracılığıyla BT sistemlerinde kimlik doğrulamanın iyileştirilmesi , Shaker Verlag , ISBN 3-8265-0897-1

- Sebastian Rieger: Güvenli bir e-bilim ortamı için heterojen BT yapılarında tek tip kimlik doğrulama , Cuvillier Verlag; Baskı: 1 (2007), ISBN 3-86727-329-4

İnternet linkleri

Bireysel kanıt

- ^ Wilhelm Pape , Max Sengebusch (düzenleme): Yunan dilinin kısa ve öz sözlüğü . 3. baskı, 6. baskı. Vieweg & Sohn, 1914 Braunschweig ( zeno.org sözlüğe sadece [23 Temmuz 2019 tarihinde erişilen] zarf antik Yunan αὐθεντικῶς authentikōs edilir verilen. O derivasyon yüzden, bir dönem Yunan kelimedir Antik Yunan αὐθέντης authéntēs burada, sense , 'yazar'dan daha yaygın olurdu .).

- ↑ a b c d doğrulama. Düden , 3 Ocak 2018'de erişildi .

- ↑ Litowski, Eric ve Bettina Weßelmann: Riske dayalı kimlik doğrulama teknolojisi: ölçülecek güvenlik . İçinde: LANline . Hayır. 6 , 2006, ISSN 0942-4172 ( lanline.de ).

- ↑ IT-Grundschutz: Sözlük. BSI , 27 Eylül 2019'da erişildi .